在任何民主国家,一个人投出的票在他提交后仍然保持不变的想法都是非常认真的。投票是公民的权利,也是我们选择代表我们做出重要决定的人的方式。当选票的安全性受到损害时,个人选择领导人的权利也会受到损害。

在美国和其他国家,历史上有很多篡改投票的例子。选票会丢失,死人会出现在投票结果上,有时甚至在计票时选票会被更改。

广告

但是,我们希望,在佛罗里达州的偏僻小路上丢失纸质选票的日子很快就会一去不复返,而悬挂乍得将成为21世纪初情景喜剧重播中的一个晦涩的笑话。换句话说,我们所投的选票可能很快就会变得更加安全。

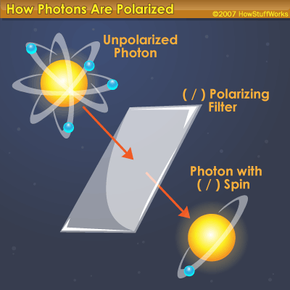

保护选票的一种方法是,当选票从选区转移到清点选票的中央投票站时,限制对选票的接触。而这正是瑞士人正在调查的。这个以中立著称的国家正处于研究的前沿量子密码。但与传统的密码学方法——编码和解码信息或消息——量子密码学依赖于物理,而不是数学。

使用瑞士制造商Id Quantique开发的机器,2007年10月瑞士日内瓦州议会选举期间的投票使用由a关键生成的使用光子——微小的、没有质量的光包。由于这种方法使用物理而不是数学来创建用于加密数据的密钥,因此使用数学方法破解密钥的可能性很小。换句话说,日内瓦公民的投票比以往任何时候都更受保护。

Id Quantiques的量子加密技术是首次公开使用这种技术。更重要的是,它将鲜为人知的量子密码学推上了世界舞台。那么它是如何工作的呢?因为它是基于量子物理学这是科学能够探测到的物质的最小层面,它看起来有点令人困惑。但别担心,即使是量子物理学家也会发现量子物理学令人难以置信的困惑。

在本文中,我们将深入了解量子加密的工作原理,以及它与现代密码学的不同之处。但首先,我们将看看传统密码学方法的用途和局限性。

广告